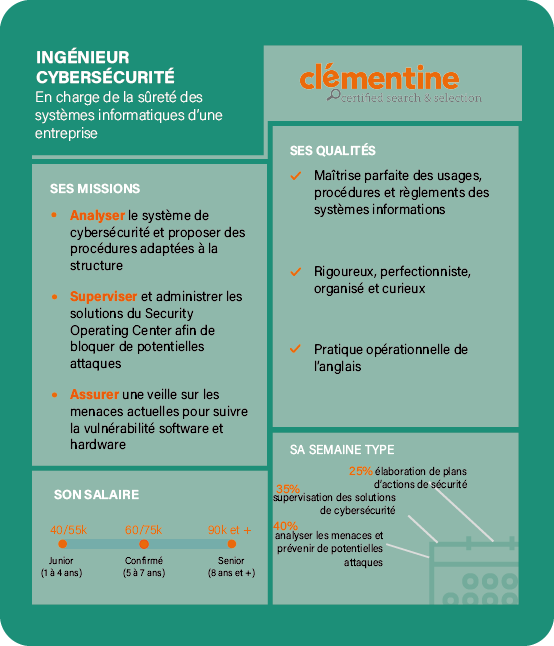

Agence Nationale de la Sécurité Informatique - Lancement d'un nouveau Mastère en "Cyber Sécurité Opérationnelle"

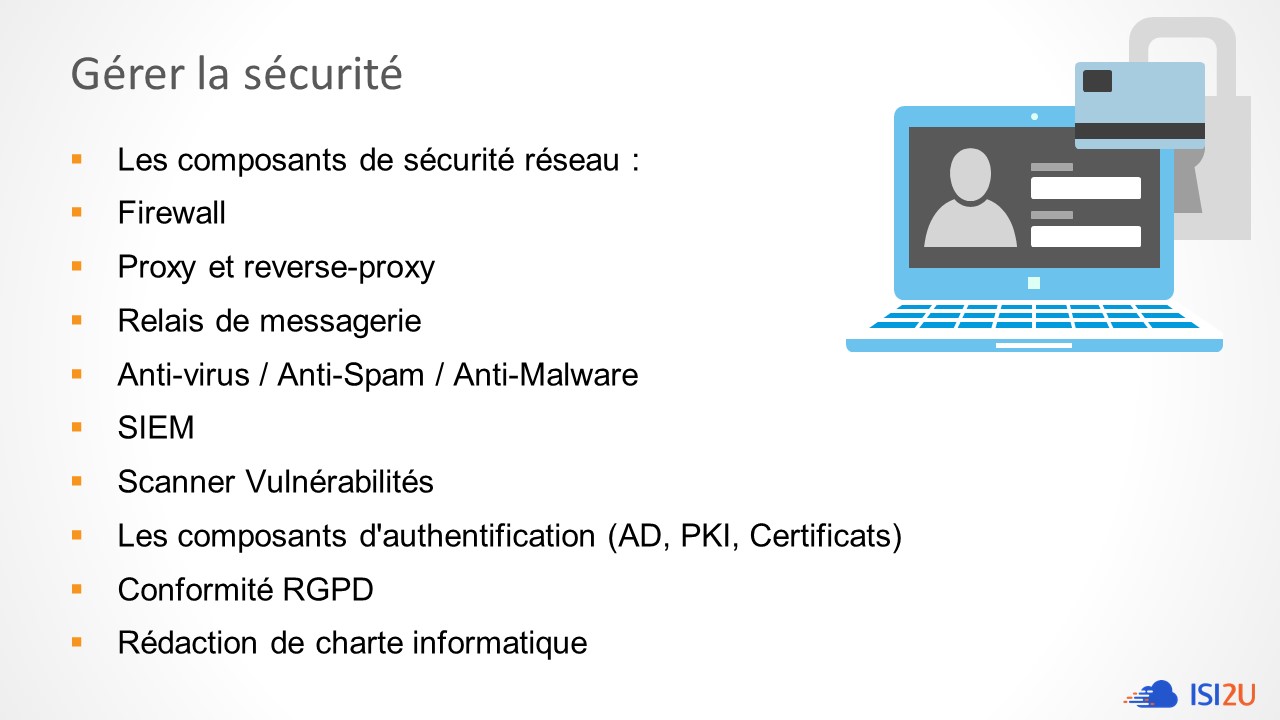

Livre Sécurité informatique sur le Web - Apprenez à sécuriser vos applications (management, cybersécurité, développement et opérationnel)

Exigences de base en matière de sécurité pour les zones de sécurité de réseau (Version 2.0) - ITSP.80.022 - Centre canadien pour la cybersécurité

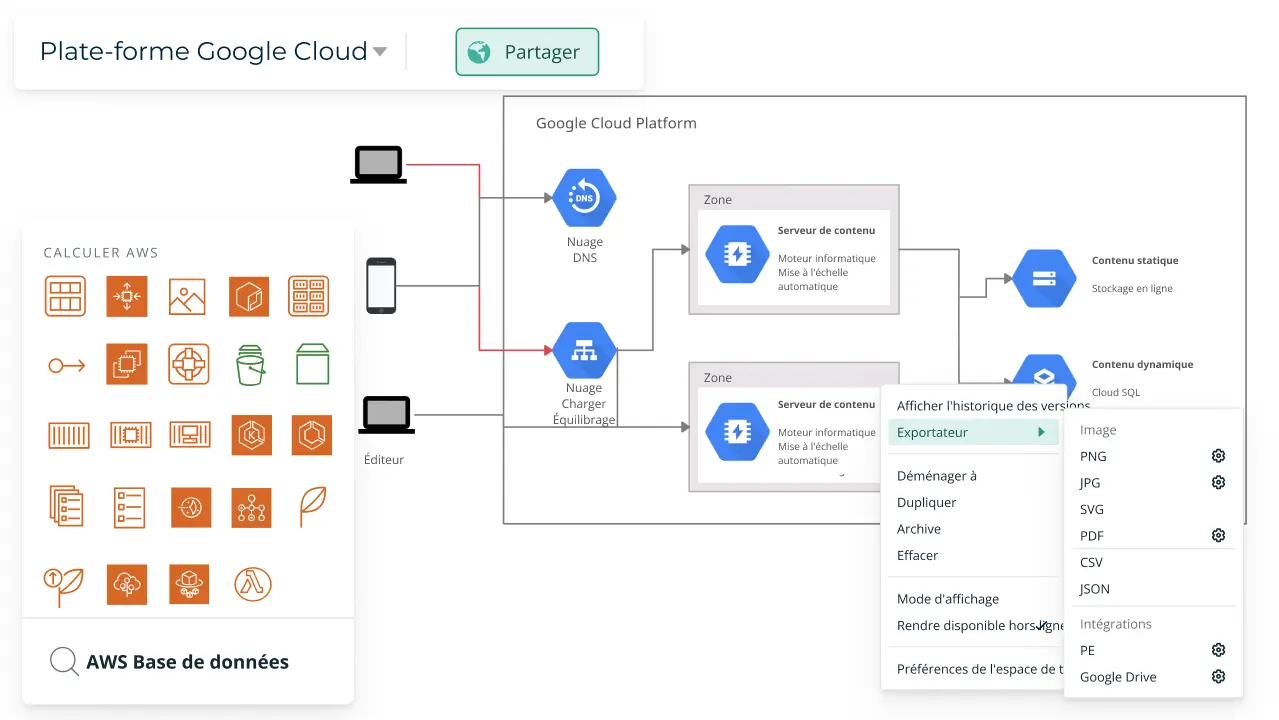

Planification de l'infrastructure et des opérations informatiques | Processus informatiques | Creately | Creately

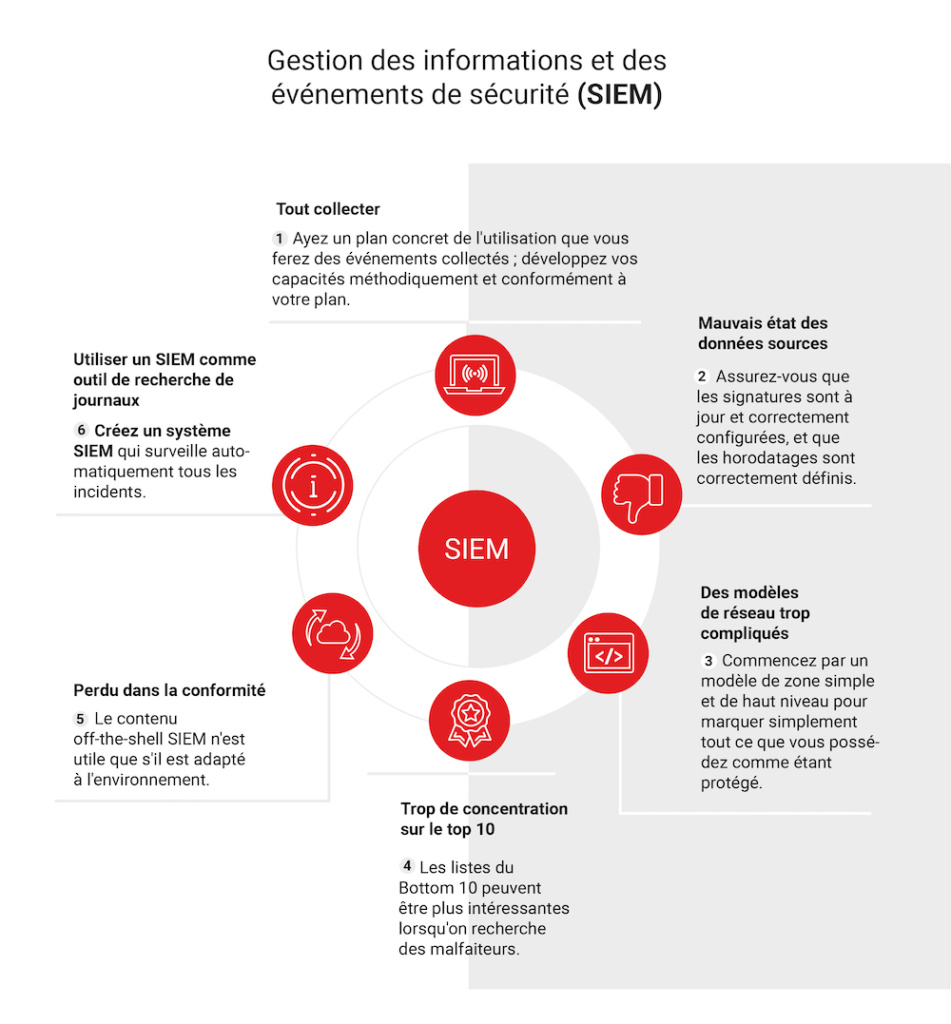

La Sécurité Opérationnelle, une composante essentielle de la cybersécurité de votre entreprise ? | SYNETIS